An toàn mạng máy tính

1. Tổng quan

Mạng máy tính được gọi là an toàn nếu nó cung cấp các dịch vụ sau đây:

- Dịch vụ bí mật: Đảm bảo thông tin lưu trữ trong hệ thống máy tính hoặc thông tin truyền trên mạng chỉ sử dụng bởi người dùng hợp lệ.

- Dịch vụ xác thực: Đảm bảo truyền thông giữa người gửi và người nhận được xác thực không bị mạo danh.

- Dịch vụ toàn vẹn: Đảm bảo thông tin lưu trữ và thông tin truyền tải không bị sửa đổi trái phép.

- Dịch vụ chống chối bỏ: Ngăn chặn người gửi hay người nhận chối bỏ thông báo được truyền.

- Dịch vụ kiểm soát truy cập: Là khả năng kiểm soát và hạn chế truy cập tới tài nguyên hệ thống thông tin.

- Sẵn sàng phục vụ: Đảm bảo các tài nguyên mạng máy tính luôn sẵn sàng đối với người dùng hợp lệ.

2. Công nghệ tường lửa

FW (Firewall) là một thuật ngữ dùng để mô tả các thành phần (phần mềm/phần cứng) có nhiệm vụ lọc những thông tin đi vào hay đi ra một máy tính/hệ thống mạng tính theo những quy tắc (luật) đã được thiết lập trước đó.

- Intranet (inside): trusted

- Extranet (outside): un-trusted

- DMZ – De-Militerized Zone: được đặt giữa mạng riêng của tổ chức (LAN) và mạng công cộng bên ngoài (Internet) và hoạt động như một lớp bảo mật bổ sung. Cả mạng bên trong và bên ngoài đều có thể kết nối với DMZ. Hosts trong DMZ có thể kết nối với các mạng bên ngoài nhưng không thể kết nối với mạng nội bộ.

Chức năng chính của FW là điều khiển, kiểm soát truy cập như kiểm soát dịch vụ, hướng, người dùng và hành vi. Tường lửa lọc lưu lượng dựa trên loại lưu lượng, địa chỉ nguồn hoặc đích, giao thức và cổng. Luật FW thực hiện so sánh các kết nối mạng với các quy tắc được cấu hình trước nhằm thực hiện một trong hai hành động sau: cho phép kết nối hoặc chặn kết nối

Một hoặc nhiều "rule" được gộp lại thành nhóm gọi là "chain"

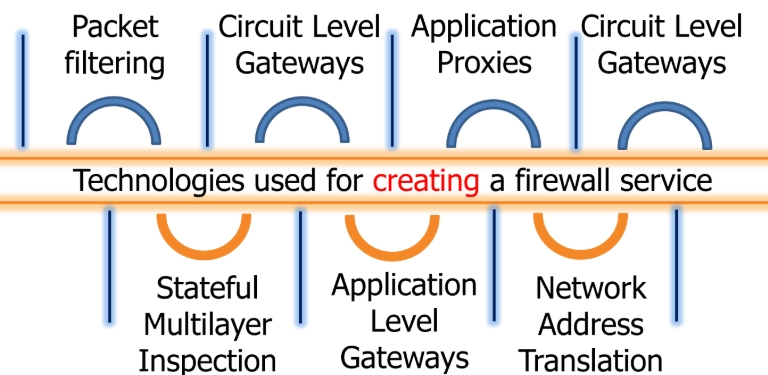

Phân loại tường lửa

- Hardware Firewall: Thường dùng như FW mạng vì hoạt động ở tầng thấp (Network, Transport), Sử dụng kỹ thuật lọc gói.

- Software Firewall: Thường dùng như FW cá nhân vì hoạt động ở tầng ứng dụng (lọc ứng dụng, lưu lượng truy cập).

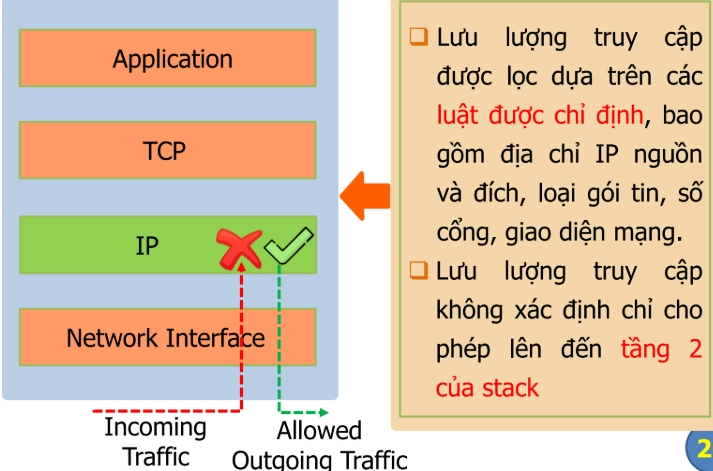

- Packet Filtering Firewall: Hoạt động ở tầng mạng/ IP của OSI, TCP/IP model.

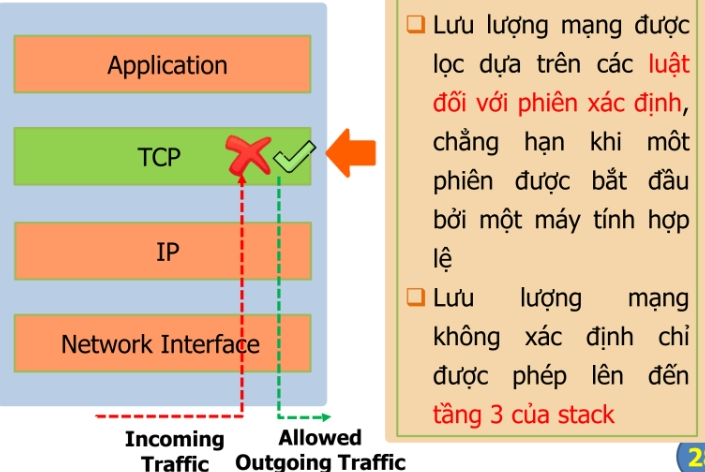

- Circuit Level Gateway: Hoạt động ở tầng phiên của mô hình OSI hoặc tầng TCP của TCP/IP.

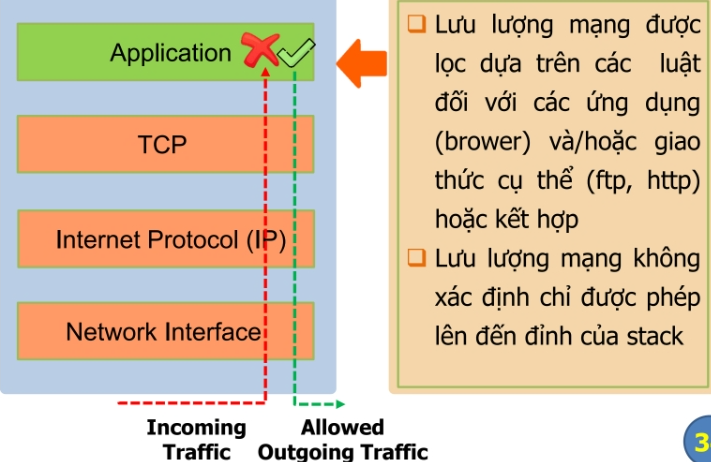

- Application Level Gateway Firewall: Thực hiện lọc gói ở tầng ứng dụng của mô hình OSI nên ALG có thể lọc các lệnh dành riêng cho

ứng dụng chẳng hạn như http:post và get, hoạt động như một máy chủ proxy và lọc các kết nối cho các dịch vụ cụ thể.

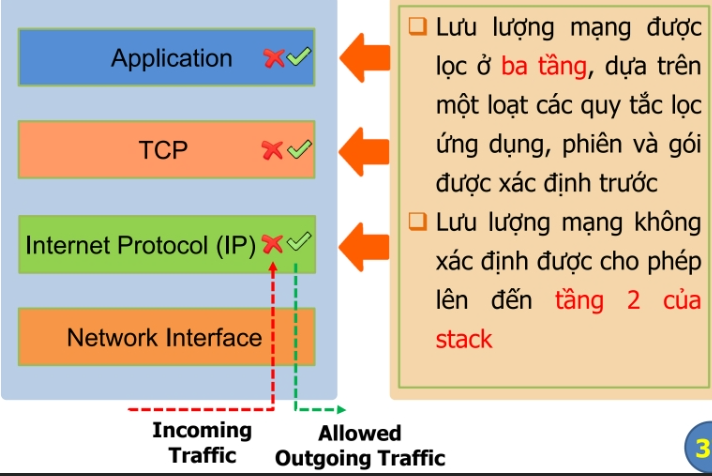

- Stateful Multilayer Inspection Firewall: FW kiểm tra trạng thái đa lớp kết hợp các khía cạnh của ba loại FW kể trên. SMIF lọc các gói tin ở tầng mạng, xác định xem các phiên có hợp lệ hay không và kiểm tra nội dung của các gói ở tầng ứng dụng.

Phân loại theo kiến trúc

- Screened host

▪ Single homed bastion host: Bastion host chỉ có một card mạng (1 NIC), nằm sau một packet filtering router (bộ định tuyến lọc gói).

▪ Dual homed bastion host: Bastion host có hai card mạng (2 NICs): một kết nối với mạng ngoài (Internet) và một kết nối với mạng trong (nội bộ).

- Screened subnet host

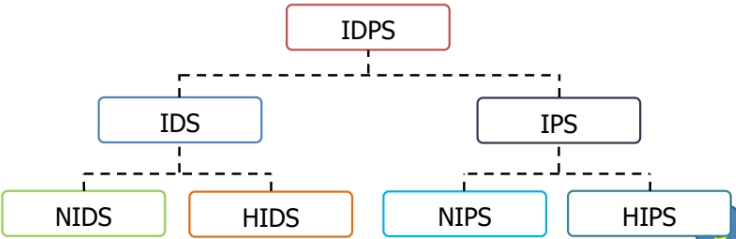

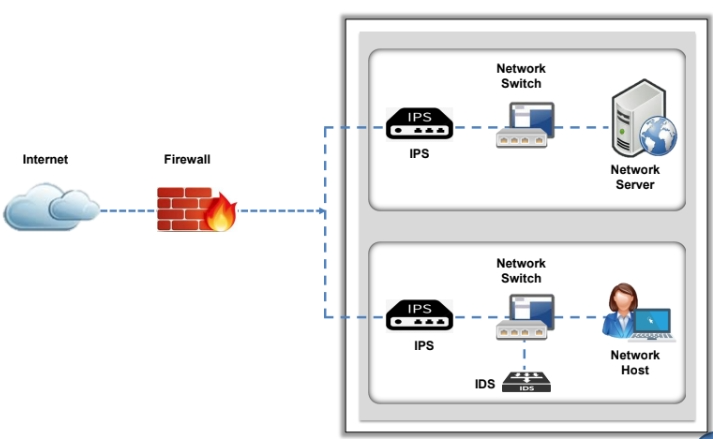

3. Hệ thống phát hiện & ngăn chặn xâm nhập (IDPS)

Hệ thống phát hiện xâm nhập

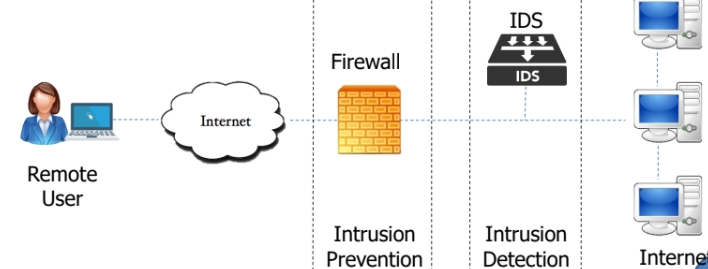

IDS thường được đặt phía sau FW và kiểm tra tất cả lưu lượng nhằm tìm ra hoạt động xâm nhập trái phép.

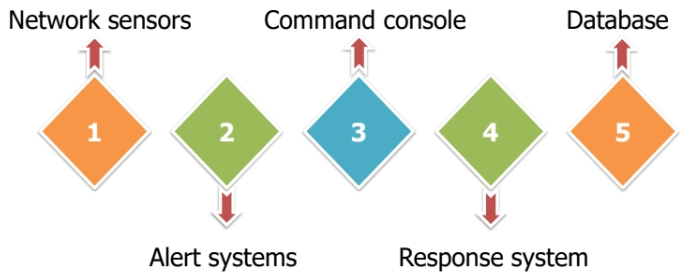

Một hệ thống IDS gồm các thành phần như sau

- Network Sensors: Cảm biến mạng có thể là phần cứng hoặc phần mềm giám sát lưu lượng và đưa ra cảnh báo nếu có bất kỳ hoạt động bất thường nào được phát hiện, thường được đặt tại các “đầu vào” trong một mạng

- Alert Systems: Một hệ thống cảnh báo gửi một thông báo cảnh báo cho quản trị viên khi bất kỳ sự bất thường hoặc lạm dụng nào được phát hiện.

- Command Console: cung cấp giao diện người dùng cho quản trị viên với mục đích tiếp nhận và phân tích các sự kiện

- Response System: đưa ra các biện pháp đối phó với bất kỳ sự xâm nhập nào được phát hiện

- Database: IDS duy trì một cơ sở dữ liệu về “mẫu” dấu hiệu tấn công.

Types of IDS Alerts

- True Positive (Attack – Alert): cảnh báo khi một cuộc tấn công thực tế xảy ra

- False Positive (No Attack – Alert): cảnh báo khi không có cuộc tấn công nào xảy ra

- False Negative (Attack – No Alert): không đưa ra cảnh báo khi một cuộc tấn công thực tế đã diễn ra

- True Negative (No Attack – No Alert): không đưa ra cảnh báo khi một cuộc tấn công chưa diễn ra

Hệ thống ngăn chặn xâm nhập

IPS xác định các hiểm họa, hành vi độc hại có thể xảy ra, ghi lại thông tin, ngăn chặn và báo cáo chúng cho các quản trị viên.

IPS sử dụng các kỹ thuật tương tự như IDS. Ngoài ra IPS có thể “block” các cuộc tấn công, thay đổi môi trường một cách “an toàn” (cấu hình lại tường lửa, thay đổi cấu hình tập tin...)

Các khả năng an toàn của NIPS được phân thành bốn loại

- Khả năng thu thập thông tin

- Khả năng phát hiện: Sử dụng các kỹ thuật như signature-based detection, anomaly-based detection và stateful protocol analyasis

- Khả năng ghi log

- Khả năng ngăn chặn

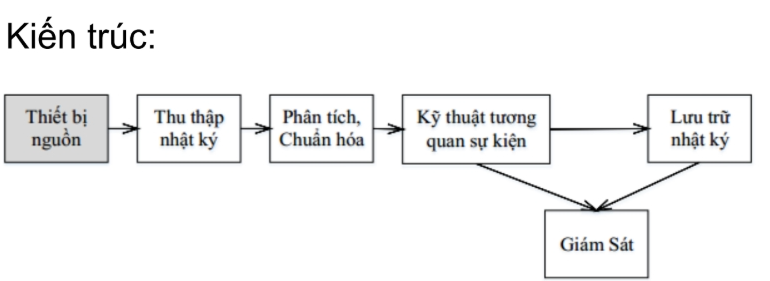

4. Hệ thống giám sát an ninh mạng (SIEM)

Quản lí sự kiện an ninh (SEM) và quản lí thông tin an ninh (SIM)

SIEM cung cấp:

- Quản lý nhật ký

- Tương quan liên kết sự kiện: Liên kết các bản ghi nhật ký với nhau để tương quan chúng và tìm ra dấu hiệu tấn công

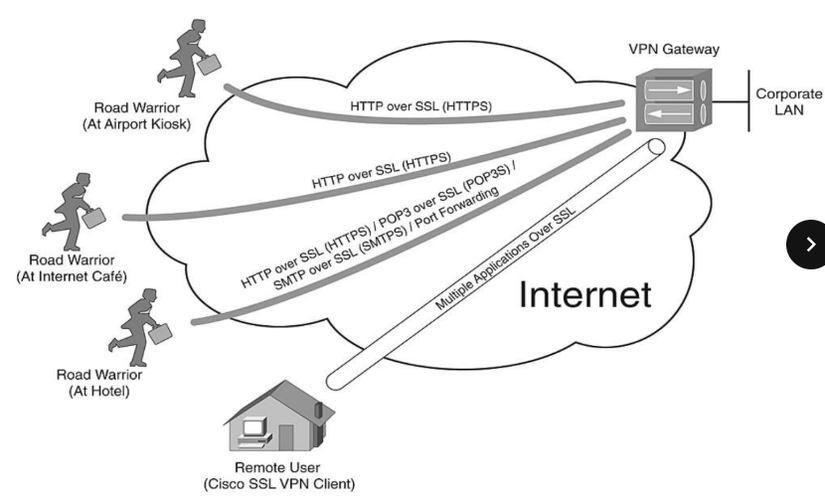

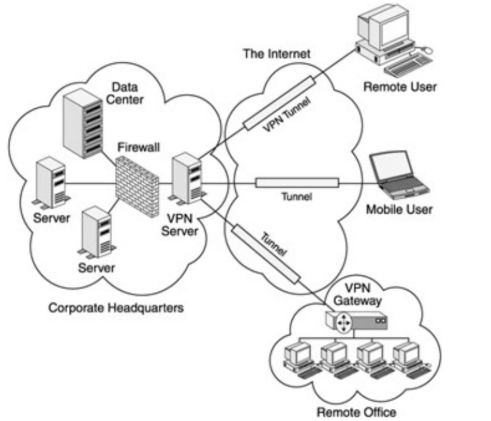

5. Công nghệ mạng riêng ảo (VPN)

VPN là phương pháp đảm bảo an toàn truy cập từ xa bằng phương pháp thiết lập kênh kết nối riêng (private) trên môi trường mạng công cộng (Internet).

Mạng VPN có 2 loại hình:

-

VPN Client-to-Site

-

VPN Site-to-Site

Các giao thức bảo mật trong VPN

- Giao thức điểm nối điểm: PPTP

- Giao thức bảo mật lớp 2: L2TP

- Giao thức bảo mật tầng IP: IPSec

- Giao thức bảo mật tầng ứng dụng: SSL/TLS

- Giao thức xác thực: RADIUS

and to be continued ....

All rights reserved